揭秘朝鮮黑客做過的驚天加密大案:為什么這么強(qiáng)?錢流向哪里?

鄧通,金色財經(jīng)

2025年6月11日,據(jù)日本共同社報道,日本首相石破茂計劃在6月15日至17日于加拿大舉行的七國集團(tuán)峰會(G7峰會)上,提出加強(qiáng)對朝鮮竊取Crypto等惡意網(wǎng)絡(luò)活動的打擊力度。這將是G7峰會首次討論朝鮮竊取Crypto問題。據(jù)多位日本政府相關(guān)人士透露,此舉旨在通過多國合作加強(qiáng)監(jiān)管,切斷朝鮮利用網(wǎng)絡(luò)攻擊*非*法獲取Crypto資金的渠道,這些資金被認(rèn)為用于開發(fā)大規(guī)模殺傷性武器。

朝鮮黑客都做過哪些驚天大案?盜取了多少Crypto?朝鮮為何擅長黑客攻擊?這些錢都用在哪里了?

一、朝鮮黑客做過的驚天大案

Top1:Bybit,14.6億美元

2025年2月21日,總部位于迪拜的Crypto交易所Bybit遭遇了約14.6億美元的加密資產(chǎn)被盜事件。初步報告顯示,攻擊者使用了惡意軟件誘騙交易所批準(zhǔn)了將資金轉(zhuǎn)移至竊賊賬戶的交易,這是迄今為止規(guī)模最大的Crypto盜竊案。Elliptic公司分析了多種因素,包括對被盜加密資產(chǎn)*洗*錢路徑的分析,判斷此次Bybit盜竊案的幕后黑手是朝鮮的LazarusGroup。Top2:RoninNetwork,6.2億美元

2022年3月,為AxieInfinity即玩即賺游戲構(gòu)建的Ethereum側(cè)鏈被利用,竊取了價值6.2億美元的Ethereum和USDC。Ronin只能找回被盜資金的一小部分。這次攻擊被歸咎于據(jù)稱與朝鮮政府有聯(lián)系的組織LazarusGroup。Top3:DMMBitcoin,3.08億美元

2024年5月31日,日本交易所DMMBitcoin被盜取了4502.9枚Bitcoin。事件發(fā)生時,這些Bitcoin價值3.08億美元。美國聯(lián)邦調(diào)查局、國防部和日本警察廳表示,被盜事件是與朝鮮有關(guān)的黑客所為。Top4:KuCoin,2.75億美元

2020年9月,總部位于新加坡的Crypto交易所KuCoin價值2.75億美元的Crypto被盜,其中包括1.27億美元的ERC20Tokens,用于Ethereum智能合約。不過,后續(xù)通過鏈上追蹤,成功凍結(jié)了1.7億美元資產(chǎn),Tether和Circle等機(jī)構(gòu)也配合對贓款進(jìn)行了標(biāo)記,最終迫使黑客返還了部分資金。朝鮮黑客組織LazarusGroup被指控為本次盜竊案兇手。Top5:WazirX,2.3億美元

2024年7月18日,印度Crypto交易所WazirX遭遇2.3億美元的損失。有證據(jù)表明,這名黑客可能是朝鮮政府支持的LazarusGroup,該集團(tuán)已將大部分被盜資產(chǎn)兌換成Ethereum。 Top6:AtomicWallet,1億美元

2023年6月,AtomicWallet服務(wù)的用戶被盜走價值超過1億美元的Crypto,聯(lián)邦調(diào)查局隨后證實了與朝鮮黑客組織LazarusGroup有關(guān)。Top7:RadiantCapital,5000萬美元

2024年10月16日,借貸協(xié)議RadiantCapital被盜約5000萬美元。RadiantCapital稱,黑客通過Telegram發(fā)送惡意軟件發(fā)動了攻擊,該惡意軟件由一名與朝鮮結(jié)盟的黑客冒充前承包商發(fā)送,我們高度確信此次攻擊是由朝鮮(DPRK)附屬威脅行為者所為。Top8:Stake.com,4100萬美元

2023年9月,在線賭場和博彩平臺Stake.com價值4100萬美元的Crypto被盜,作案者是LazarusGroup。Top9:Upbit,4100萬美元

2019年11月,Upbit被盜34.2萬枚Ethereum,時值4100萬美元,警方依據(jù)朝鮮IP地址分析結(jié)果、虛擬資產(chǎn)流向、朝鮮詞匯使用痕跡和與美國聯(lián)邦調(diào)查局(FBI)合作獲取的證據(jù)認(rèn)為是朝鮮黑客組織Lazarus和Andariel犯下的罪行。二、起底朝鮮黑客組織LazarusGroup1.LazarusGroup介紹

LazarusGroup據(jù)稱由朝鮮政府運營。雖然人們對該組織知之甚少,但研究人員已將自2010年以來發(fā)動的多起網(wǎng)絡(luò)攻擊歸咎于該組織。據(jù)脫北者金國松稱:該部隊在朝鮮內(nèi)部被稱為“414聯(lián)絡(luò)處”。

該組織已知最早的攻擊事件被稱為“特洛伊行動”,發(fā)生于2009年至2012年。這是一場網(wǎng)絡(luò)間諜活動,利用簡單的分布式拒絕服務(wù)攻擊(DDoS)技術(shù),針對位于首爾的韓國政府。他們還發(fā)動了2011年和2013年的攻擊。盡管尚不確定,但他們也可能是2007年針對韓國的攻擊事件的幕后黑手。該組織最知名的一次攻擊事件是2014年對索尼影業(yè)的攻擊。對索尼影業(yè)的攻擊使用了更為復(fù)雜的技術(shù),凸顯了該組織隨著時間的推移變得越來越先進(jìn)。

據(jù)報道,2015年,LazarusGroup從厄瓜多爾的奧地利銀行竊取了1200萬美元,從越南的TienPhong銀行竊取了100萬美元。他們還將波蘭和墨西哥的銀行作為目標(biāo)。2016年的銀行搶劫案,包括對孟加拉國銀行的攻擊,成功竊取了8100萬美元,這起事件被歸咎于該集團(tuán)。據(jù)報道,2017年,LazarusGroup從臺灣遠(yuǎn)東國際銀行竊取了6000萬美元,盡管實際被盜金額不清楚,但大部分資金已被追回。

LazarusGroup還制造多起案件,在此不再贅述。2.LazarusGroup如何*洗*錢

LazarusGroup的*洗*錢過程:第一步是將所有被盜的Tokens兌換為“原生”Blockchain資產(chǎn),如ETH。這是因為Tokens有發(fā)行方,在某些情況下可以“凍結(jié)”包含被盜資產(chǎn)的錢包,而ETH或Bitcoin則沒有中央機(jī)構(gòu)可以凍結(jié)。

第二步是對被盜資金進(jìn)行“分層”,以試圖掩蓋交易路徑。Blockchain的透明性意味著這些交易路徑可以被追蹤,但這些分層策略會使追蹤過程復(fù)雜化,為*洗*錢者爭取寶貴的變現(xiàn)時間。分層過程可以采取多種形式,包括:通過大量Crypto錢包轉(zhuǎn)移資金;使用跨鏈橋或交易所將資金轉(zhuǎn)移到其他Blockchain;使用DEXs、Tokens交換服務(wù)或交易所在不同加密資產(chǎn)之間切換;使用“混幣器”,如TornadoCash或Cryptomixer。

朝鮮的LazarusGroup是現(xiàn)有最“專業(yè)”且資源最豐富的加密資產(chǎn)*洗*錢者,他們不斷調(diào)整技術(shù)以逃避被盜資產(chǎn)被識別和扣押。

詳情可查看金色財經(jīng)文章《史上最大盜竊案:Bybit黑客資金流向追蹤》3.LazarusGroup成員的“伎倆”

朝鮮黑客組織LazarusGroup成員曾冒用虛假身份,在美國新墨西哥州和紐約州設(shè)立兩家空殼公司——BlocknovasLLC與SoftglideLLC,借虛假招聘傳播惡意軟件,專門攻擊Crypto開發(fā)者。

網(wǎng)絡(luò)安全公司SilentPush披露,這些公司利用假面試誘導(dǎo)受害者,竊取加密錢包、密碼等敏感信息,已造成多名開發(fā)者中招。SilentPush稱這是罕見的“朝鮮黑客在美注冊合法公司實施網(wǎng)絡(luò)攻擊”案例。三、朝鮮黑客偷了多少錢?

聯(lián)合國調(diào)查朝鮮規(guī)避制裁的專家小組在2024年估計,朝鮮自2017年以來已竊取超過30億美元的Crypto。

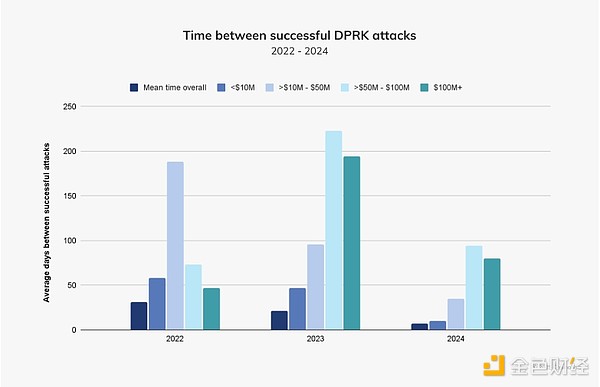

據(jù)Chainalysis報告顯示,2023年,與朝鮮有關(guān)的黑客通過20起事件竊取約6.605億美元;2024年,這一數(shù)字在47起事件中增加到13.4億美元,被盜價值增加了102.88%。這些數(shù)字占當(dāng)年被盜總金額的61%,占事件總數(shù)的20%。

朝鮮在過去三年中一直對大多數(shù)大規(guī)模攻擊負(fù)有責(zé)任。有趣的是,朝鮮黑客攻擊的金額較低,尤其是價值10,000美元左右的黑客攻擊密度也不斷增加。

四、錢被用在了哪里?

朝鮮從未承認(rèn)是LazarusGroup的幕后黑手,但被認(rèn)為是世界上唯一一個利用黑客力量獲取經(jīng)濟(jì)利益的國家。

2023年,聯(lián)合國一個監(jiān)測機(jī)構(gòu)報告稱,網(wǎng)絡(luò)盜竊占該國外匯總收入的一半。據(jù)信,大部分收益都用于其武器計劃。

在過去十年中,朝鮮已將以經(jīng)濟(jì)利益為目的的犯罪納入其不斷發(fā)展的進(jìn)攻性網(wǎng)絡(luò)戰(zhàn)略。據(jù)CNBC報道,這些黑客行動主要由朝鮮的主要對外情報機(jī)構(gòu)-偵察總局(ReconnaissanceGeneralBureau)指揮,所盜資金則用于資助該國核武計劃。

2020年,美國將涉嫌參與LazarusGroup的朝鮮人列入網(wǎng)絡(luò)通緝名單。但除非他們離開自己的國家,否則這些人被捕的可能性微乎其微。五、朝鮮為何擅長黑客攻擊?

在一個大多數(shù)人都沒有接觸互聯(lián)網(wǎng)的國家,為何會培養(yǎng)出這么多精尖黑客?

2016年叛逃韓國的平壤前駐倫敦大使太永浩曾指出:金正恩在瑞士留學(xué)時,將大部分時間都花在電子游戲上,但他也從中看到了電腦在現(xiàn)代生活中的重要性。因此,在和弟弟金正哲回國后,啟發(fā)了他們的父親。“金正日很快就意識到了這些電腦和網(wǎng)絡(luò)的優(yōu)勢。”

金正日很快設(shè)立了專門教授高科技間諜、諜報和戰(zhàn)爭的專門學(xué)校。五年后獲得了豐厚的回報:黑客竊取了韓國的絕密軍事計劃,其中包括闡述朝鮮與北方鄰國之間可能爆發(fā)的戰(zhàn)爭的文件,以及一項通過暗殺金正恩來“斬首”朝鮮的陰謀。

如今,朝鮮的網(wǎng)絡(luò)部隊據(jù)信已超過8000人,其中大多數(shù)是從學(xué)校里精心挑選出來的數(shù)學(xué)天才學(xué)生。在朝鮮,他們隸屬于一個聽起來無害的“偵察總局”,但在實際行動中,他們的網(wǎng)絡(luò)代號包括Lazarus、BeagleBoyz、HiddenCobra和APT38(“APT”代表“高級持續(xù)性威脅”)。

這些學(xué)生經(jīng)過長時間高強(qiáng)度訓(xùn)練,但他們也可以獲得某些特權(quán)——包括免于參加國營勞動計劃、汽車和舒適住房等物質(zhì)福利,以及難得的出國旅行機(jī)會,例如參加國際數(shù)學(xué)奧林匹克等全球數(shù)學(xué)競賽。

然而,他們?nèi)绱烁咝У男袆硬⒎莾H僅源于其精湛的技術(shù)專長。大多數(shù)網(wǎng)絡(luò)盜竊行為也利用了人性的弱點,例如發(fā)送“釣魚”郵件,或與員工交朋友,誘騙他們泄露密碼等。

網(wǎng)絡(luò)安全公司CheckPoint的多麗特·多爾博士表示:“朝鮮的體制和經(jīng)濟(jì)非常封閉,因此他們創(chuàng)造了一個成功的黑客和*洗*錢行業(yè),他們并不關(guān)心網(wǎng)絡(luò)犯罪帶來的負(fù)面印象。”

資料來源:金色財經(jīng)、CoinDesk、TheBlock、TheTelegraph、BBC、Reuters、TheEconomist、Chainalysis、維基百科、CNBC